不影響業(yè)務(wù),搶占先機,全網(wǎng)暴露面管理看這一篇就夠了!

HW行動臨近,企業(yè)的暴露面收斂工作刻不容緩。在數(shù)字化時代,企業(yè)IT管理者承擔(dān)著全網(wǎng)暴露面管理的艱巨重任。從各類應(yīng)用(API、Web應(yīng)用、移動應(yīng)用、微信小程序等),到系統(tǒng)(供應(yīng)鏈系統(tǒng)、合作伙伴接口等),從網(wǎng)絡(luò)層面(IP、域名、開放端口)再到數(shù)據(jù)泄露潛在點(GitHub代碼庫、網(wǎng)盤文件),每個環(huán)節(jié)皆可能淪為黑客入侵的切入點。面對復(fù)雜多變的網(wǎng)絡(luò)環(huán)境與不斷翻新的攻擊手段,如何在保障業(yè)務(wù)正常運轉(zhuǎn)的同時,精準(zhǔn)發(fā)現(xiàn)并有效收斂潛在攻擊入口,搶占網(wǎng)絡(luò)安全先機,成為企業(yè)在數(shù)字化浪潮中穩(wěn)健前行的關(guān)鍵。

一、傳統(tǒng)防入侵安全思路的局限性

自2016年國家頒布《網(wǎng)絡(luò)安全法》并開展HW行動以來,安全事件依舊頻發(fā)。某工業(yè)大學(xué)遭受境外網(wǎng)絡(luò)攻擊,某證監(jiān)局通報某券商OA系統(tǒng)被攻擊致移動辦公嚴重受阻。企業(yè)IT管理者并非未采取防護舉措,防火墻、IPS、終端安全管控等設(shè)施紛紛部署,漏洞修復(fù)工作也持續(xù)推進,但安全事件仍屢禁不止。根源在于傳統(tǒng)安全思路難以契合當(dāng)下網(wǎng)絡(luò)安全需求。

傳統(tǒng)防入侵思路旨在發(fā)現(xiàn)全部網(wǎng)絡(luò)資產(chǎn)、排查所有漏洞、修復(fù)每一處漏洞,并借助持續(xù)行為監(jiān)測察覺入侵行為。然而,資產(chǎn)動態(tài)變化頻繁,難以及時全面掌握;新漏洞不斷涌現(xiàn),安全團隊疲于應(yīng)對;0day漏洞因未知且高危,無法及時修復(fù),極易被黑客利用;同時,監(jiān)測成本高昂且偏事后追溯。可見,傳統(tǒng)防入侵思路的防護投入產(chǎn)出比(ROI)較低。

但安全并非無計可施。以蘋果OS手機為例,全球數(shù)億用戶中,鮮少有人安裝殺毒或其他安全軟件,但其感染病毒和木馬的比例極低。原因在于蘋果AppStore實現(xiàn)了APP來源的統(tǒng)一管理,其操作系統(tǒng)為有限多任務(wù)系統(tǒng),僅屏幕正上方應(yīng)用可獲取CPU資源,還對APP資源占用進行集中監(jiān)控管理。這種從源頭上把控風(fēng)險的方式,遠比單純的漏洞修復(fù)和行為監(jiān)測更為有效。

又如,安全行業(yè)有云:“沒有攻不破的系統(tǒng)。”但網(wǎng)絡(luò)交換機、路由器、防火墻被直接攻破的案例卻極為罕見。原因是這些設(shè)備采用專有精簡OS,漏洞少,且極少開通易被利用的Web服務(wù)、高危端口,公開暴露面小,風(fēng)險隨之降低,并且會定期審查管理暴露面。黑客更多采用“社會工程”手段入侵,而非直接攻擊防火墻,這也側(cè)面凸顯了收斂暴露面的重要性。

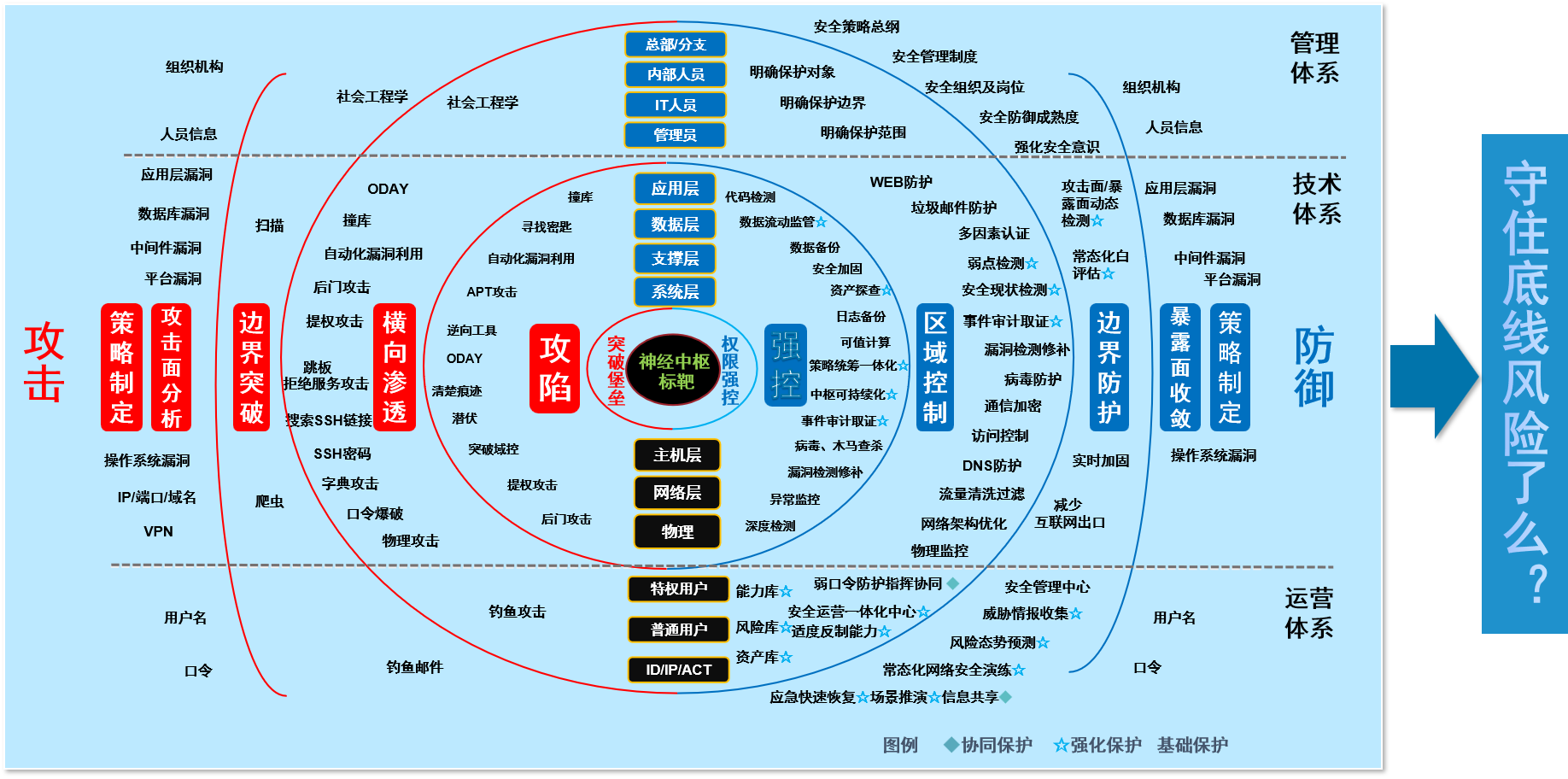

由此可見,安全對抗本質(zhì)上是做好多層容錯控制,收斂業(yè)務(wù)漏洞、網(wǎng)絡(luò)錯誤配置、數(shù)據(jù)暴露等各類暴露面,盡可能減少系統(tǒng)、網(wǎng)絡(luò)和應(yīng)用中動態(tài)變化的攻擊路徑,嚴格做好訪問權(quán)限控制。

▲傳統(tǒng)安全防御過于復(fù)雜、成本高、不解決問題

二、基于多層容錯式和權(quán)限控制收斂暴露面

企業(yè)IT管理者若要有效收斂業(yè)務(wù)、系統(tǒng)、網(wǎng)絡(luò)和數(shù)字資產(chǎn)的暴露面,降低攻擊風(fēng)險,可采用分層容錯式和權(quán)限控制思路,具體從以下四個方面著手:

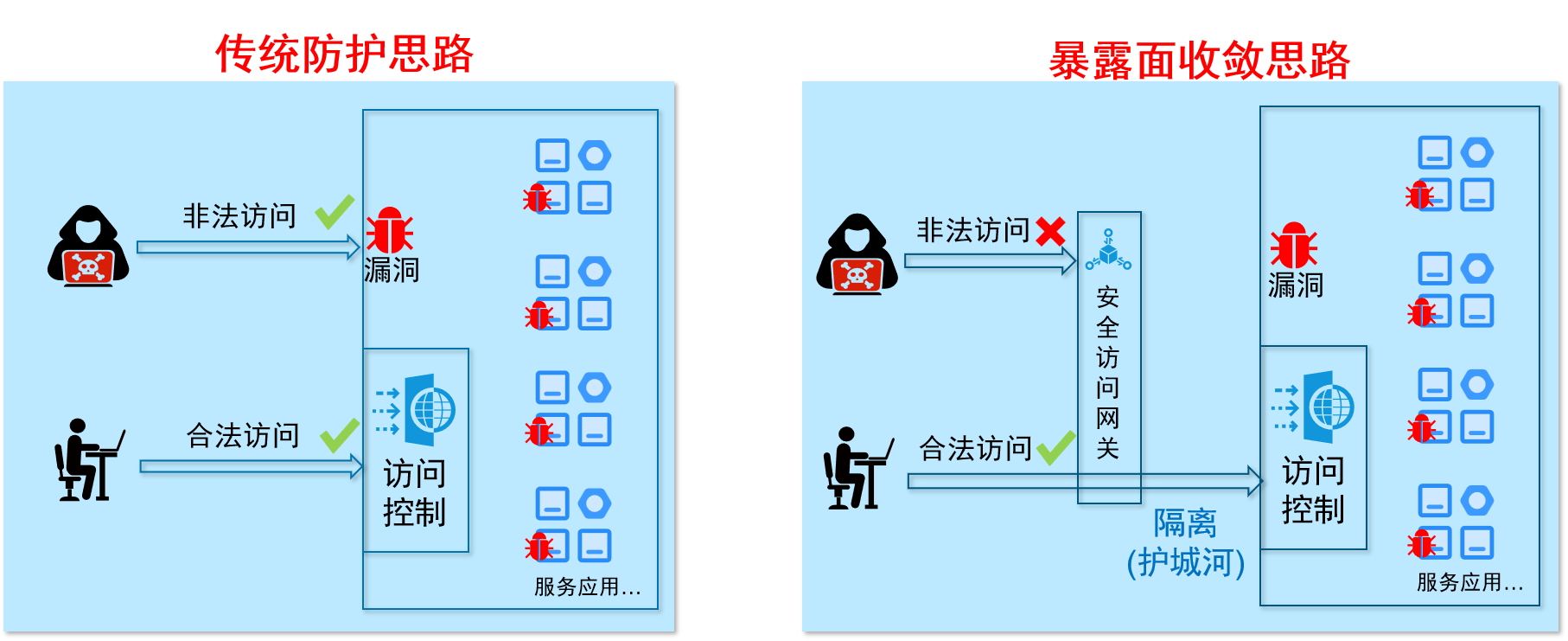

(一)隱藏漏洞和高危端口

借助網(wǎng)絡(luò)隔離手段,將業(yè)務(wù)或系統(tǒng)的漏洞與高危端口隱匿于安全訪問網(wǎng)關(guān)之后。安全網(wǎng)關(guān)運用單包敲門技術(shù),僅向合法授權(quán)用戶開放,黑客攻擊包將被直接丟棄,只有認證通過的合法用戶方可訪問網(wǎng)關(guān)反向代理的業(yè)務(wù),以此最大程度減少攻擊面。

▲傳統(tǒng)防護思路VS暴露面收斂思路

(二)優(yōu)化網(wǎng)絡(luò)設(shè)備配置

運用安全策略管理工具,梳理防火墻、交換機等設(shè)備策略,及時察覺并修正錯誤配置與高危路徑,規(guī)避因配置不當(dāng)引發(fā)的網(wǎng)絡(luò)安全風(fēng)險,保障網(wǎng)絡(luò)設(shè)備安全。

(三)管理敏感數(shù)字資產(chǎn)

黑客可能通過應(yīng)用安全測試或竊取敏感文件中的賬號口令入侵系統(tǒng)。因此,企業(yè)需利用攻擊面管理工具,及時發(fā)現(xiàn)并下架GitHub、網(wǎng)盤中的敏感代碼庫和文件。在合法取數(shù)場景中,為實現(xiàn)跨網(wǎng)跨域攻擊面管理,企業(yè)需具備IP協(xié)議棧隔離和IP通信阻斷、數(shù)據(jù)與指令通道分離、被交換數(shù)據(jù)安全性檢測、多域交換和方向可控的能力。

(四)防范社會工程攻擊

針對黑客通過釣魚郵件、網(wǎng)絡(luò)釣魚等誘導(dǎo)員工安裝惡意軟件的攻擊手段,除了部署郵件安全網(wǎng)關(guān)、EDR等設(shè)施之外,企業(yè)應(yīng)借助軟件管理收斂暴露面,具體措施如下:

1. 所有軟件必須來自官方渠道,經(jīng)過安全驗證,并通過應(yīng)用商店安裝。

2. 阻斷來自郵件、即時通信、U盤的軟件安裝。

3. 建立違規(guī)監(jiān)控機制,對違規(guī)行為予以處罰,降低因員工安全意識薄弱導(dǎo)致的安全風(fēng)險。

通過上述措施,企業(yè)能夠在不影響業(yè)務(wù)的前提下,切實減少暴露面,降低遭受攻擊的風(fēng)險。

三、零信任≠安全:全網(wǎng)暴露面管理的最佳實踐

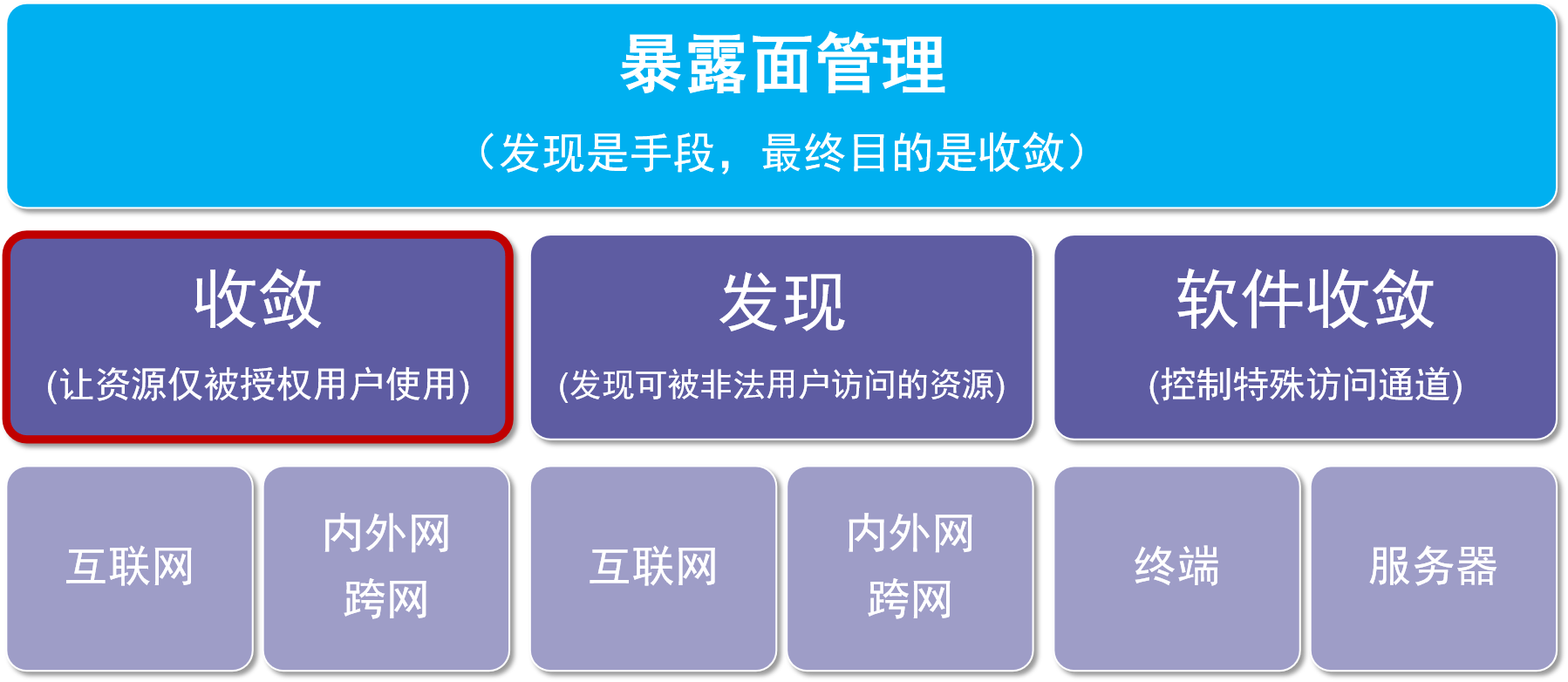

全網(wǎng)暴露面管理的核心在于精準(zhǔn)發(fā)現(xiàn)并有效收斂暴露面,其中收斂暴露面尤為關(guān)鍵。傳統(tǒng)方法如漏洞修復(fù)、關(guān)閉高危端口、虛擬補丁等,常導(dǎo)致業(yè)務(wù)中斷,影響企業(yè)運營,且對0day漏洞束手無策。零信任等新方法雖有一定成效,但仍存在業(yè)務(wù)效率受影響、收斂不徹底等問題。因此,企業(yè)IT管理者需全面考量內(nèi)/外網(wǎng)業(yè)務(wù)、數(shù)據(jù)、網(wǎng)絡(luò)配置、終端惡意軟件植入等多方面的暴露面收斂問題,選取不影響業(yè)務(wù)的技術(shù)手段,提升投資回報率(ROI)。

▲全網(wǎng)暴露面管理

以下為具體最佳實踐:

(一)內(nèi)/外網(wǎng)資產(chǎn)安全管理

企業(yè)務(wù)必及時發(fā)現(xiàn)內(nèi)外網(wǎng)的影子資產(chǎn)、漏洞及配置缺陷,實現(xiàn)統(tǒng)一安全管理。在實際落地過程中,傳統(tǒng)掃描和流量分析方法受NAT等技術(shù)限制,難以全面發(fā)現(xiàn)資產(chǎn)。因此,發(fā)現(xiàn)手段能否適配網(wǎng)絡(luò)環(huán)境并具備多種實現(xiàn)技術(shù),成為決定內(nèi)外網(wǎng)資產(chǎn)安全管理成效的關(guān)鍵因素。例如,是否支持網(wǎng)絡(luò)拓撲發(fā)現(xiàn)、高危路徑發(fā)現(xiàn)以及NAT環(huán)境下基于Agent的資產(chǎn)發(fā)現(xiàn)技術(shù)等。

(二)互聯(lián)網(wǎng)暴露面收斂

互聯(lián)網(wǎng)暴露面廣泛,涵蓋PC和移動業(yè)務(wù)系統(tǒng)漏洞、高危端口、企微/釘釘/飛書H5應(yīng)用、微信小程序/公眾號等。傳統(tǒng)VPN網(wǎng)關(guān)因自身存在暴露面且缺乏反向代理技術(shù)來隱藏業(yè)務(wù)暴露面,正逐漸被軟件定義訪問技術(shù)取代。然而,許多企業(yè)在收斂PC端暴露面時,忽視了移動業(yè)務(wù)和外部取數(shù)等高危端口。從實戰(zhàn)經(jīng)驗來看,互聯(lián)網(wǎng)暴露面是黑客重點攻擊入口,企業(yè)IT管理者需結(jié)合實際情況,從業(yè)務(wù)、網(wǎng)絡(luò)、數(shù)據(jù)等多層面采用容錯方式,最大程度收斂互聯(lián)網(wǎng)暴露面,減少攻擊面。具體措施如下:

1. PC C/S業(yè)務(wù):采用軟件定義邊界(SDP)技術(shù)。

2. 移動業(yè)務(wù):采用移動管理技術(shù)(EMM)。

3. 企微/釘釘/飛書H5應(yīng)用和微信小程序/公眾號:通過Web安全網(wǎng)關(guān)收斂暴露面。

4. 網(wǎng)絡(luò)安全配置:利用網(wǎng)絡(luò)安全策略管理工具梳理策略。

5. 外部取數(shù):采用基于協(xié)議隔離的數(shù)據(jù)安全交換系統(tǒng)。

(三)內(nèi)網(wǎng)暴露面收斂

從近期HW行動情況可知,互聯(lián)網(wǎng)邊界防護能力逐步提升,但黑客攻擊手段也在不斷演變,更多采用社會工程學(xué)(社工)攻擊,通過釣魚郵件、網(wǎng)絡(luò)釣魚等利用內(nèi)網(wǎng)員工安全意識薄弱的漏洞,入侵內(nèi)網(wǎng)并提權(quán),進而發(fā)起橫向攻擊,還可能借助U盤等物理介質(zhì)入侵內(nèi)網(wǎng)。在此情形下,內(nèi)網(wǎng),尤其是邏輯上與互聯(lián)網(wǎng)連接的內(nèi)網(wǎng),安全風(fēng)險已與互聯(lián)網(wǎng)相當(dāng),企業(yè)必須重視內(nèi)網(wǎng)暴露面收斂工作。

內(nèi)網(wǎng)暴露面收斂首要考慮分區(qū)分域,建議企業(yè)將內(nèi)網(wǎng)劃分為核心業(yè)務(wù)域、業(yè)務(wù)備份域、管理域、終端接入域、供應(yīng)鏈接入域等獨立安全域,通過分區(qū)分域有效隔離不同業(yè)務(wù)和功能模塊,減少攻擊面。

1. 終端接入控制:采用802.1x端口級控制技術(shù)。傳統(tǒng)暴露面控制主要針對終端接入,常采用網(wǎng)絡(luò)準(zhǔn)入控制技術(shù)(如NACC)收斂暴露面,但難以有效遏制勒索病毒在內(nèi)網(wǎng)的橫向移動。推薦采用802.1x端口級控制技術(shù),可精確控制網(wǎng)絡(luò)端口訪問權(quán)限,有效防范勒索病毒橫向傳播。

2. 業(yè)務(wù)暴露面收斂:靈活運用多種技術(shù)。在不同安全域之間,許多單位已部署防火墻、網(wǎng)閘等設(shè)備實現(xiàn)邏輯隔離,但仍存在核心業(yè)務(wù)對內(nèi)的漏洞和高危端口暴露、跨域雙向IP協(xié)議打通、數(shù)據(jù)交換過程中缺乏安全性檢查導(dǎo)致病毒跨域傳播等問題。針對這些問題,建議采取以下措施:

- 核心業(yè)務(wù)漏洞和高危端口暴露:根據(jù)業(yè)務(wù)實際,靈活采用軟件定義邊界(SDP)、應(yīng)用安全網(wǎng)關(guān)(API)、Web安全網(wǎng)關(guān)(WSG)收斂業(yè)務(wù)暴露面。

- 網(wǎng)絡(luò)安全策略管理:通過網(wǎng)絡(luò)安全策略管理工具,梳理防火墻和交換機策略,及時發(fā)現(xiàn)并修正錯誤配置,收斂暴露面。

- 跨域數(shù)據(jù)交換安全:采用數(shù)據(jù)安全擺渡系統(tǒng),防止病毒跨域傳播,同時保障不同安全域之間客戶與客戶、業(yè)務(wù)與業(yè)務(wù)的數(shù)據(jù)高效交換。

(四)軟件暴露面收斂

針對終端被釣魚或私接熱點安裝惡意軟件問題,采用軟件白名單控制,確保所有軟件來自軟件商城或云軟倉等合規(guī)安裝途徑,減少盜版軟件使用,提升運維效率。

(五)網(wǎng)絡(luò)暴露面收斂

利用網(wǎng)絡(luò)安全策略管理工具梳理網(wǎng)絡(luò)策略,收斂高危路徑,解決配置錯誤和多條高危路徑問題。

(六)統(tǒng)一漏洞管理

結(jié)合多維數(shù)據(jù)評估漏洞風(fēng)險等級,實現(xiàn)精準(zhǔn)防護,降低安全隱患。同時,支持多平臺、多系統(tǒng)漏洞管理,靈活對接各種環(huán)境。

全網(wǎng)暴露面管理是企業(yè)網(wǎng)絡(luò)安全的核心環(huán)節(jié)。通過上述最佳實踐,企業(yè)可在不影響業(yè)務(wù)的前提下,全面收斂暴露面,減少攻擊路徑,降低被攻擊風(fēng)險。

綜上,企業(yè)IT管理員在進行全網(wǎng)暴露面管理時,應(yīng)兼顧互聯(lián)網(wǎng)和內(nèi)網(wǎng)暴露面管理。內(nèi)外網(wǎng)均需從業(yè)務(wù)、系統(tǒng)、網(wǎng)絡(luò)多層容錯角度考量,在選擇收斂方式時,應(yīng)盡量降低對運行業(yè)務(wù)的影響,盡可能收斂暴露面,減少系統(tǒng)、網(wǎng)絡(luò)和應(yīng)用中的各類攻擊路徑,如漏洞、錯誤配置、代碼缺陷、社會工程等,暴露越少,被攻擊可能性越低,風(fēng)險越小。同時,事前在軟件開發(fā)時應(yīng)考慮原生安全和安全配套,事中定期持續(xù)審查和管理暴露面,摒棄一次性管理方式;在防護規(guī)則上遵循最小權(quán)限原則,僅開放必要端口和服務(wù),限制不必要暴露面,實施強身份驗證和授權(quán)機制,確保只有授權(quán)用戶可訪問授權(quán)范圍內(nèi)的業(yè)務(wù)或數(shù)據(jù)。